高爽

IBM中国区科技事业部网络安全技术负责人

20年IT从业经验,其中有7年从事网络安全相关工作,擅长领域包括:零信任、威胁检测与响应、数据安全。工作学习之余,喜欢像年轻人一样打篮球,像中老年人一样搞一些收藏。

“安全”破圈

安全早已不该是IT圈专属词汇。涉及数据安全的事故往往细思极恐,即便没有亲身经历,也不难想象:有的关乎财产比如金融数据,有的关乎隐私比如医疗数据,有的甚至关乎生命比如自动驾驶相关的数据。

疫情反复,企业已习惯居家工作和返岗复工的混合模式,数据流通频繁,关键业务上云,增加了灵活性和便利;而硬币的反面,却给网络犯罪分子前所未有的可乘之机:IT环境更加复杂,勒索软件无孔不入,攻击从虚拟世界转向实体世界,互联网的急速发展也潜藏了更大的风险。

来自IBM X-Force 威胁情报指数

2022的几组统计数据:

21%

勒索软件的攻击份额

勒索软件是 X-Force 去年观察到的数量最多的攻击类型,但占比从前年的 23% 下降到去年的 21%。

#1

制造业受到最多的攻击

制造业取代金融服务业,成为2021 年受攻击最多的行业,占 X-Force 去年修复的攻击数量的 23.2%。勒索软件是最主要的攻击类型,占到制造企业受到的攻击总数的 23%。

26%

全球攻击中针对亚洲的比例

在所有攻击中,有 26% 以亚洲为目标。亚洲是 2021 年受攻击最多的地理区域。

在网络安全的世界里,攻守双方的博弈向来不平衡:

•敌暗我明:恶意组织有预谋有针对性地策划高级威胁,对于绝大多数组织来说,面对如此之强大攻势,往往会素手就擒。

•人手不足:组织会组建自己的安全团队进行威胁的检测和响应,但专业安全人员短缺是不争的事实。

•装备不精:传统的威胁检测和响应的流程和技术,也无法有效应对零日攻击和高级威胁。面对大量模棱两可的报警信息,需要大量的时间去进行人工甄别,响应流程也不够敏捷。

我们到底需要什么样的安全技术?信息安全圈儿从来不缺热点,也不缺时髦词,圈中的玩家不遗余力地把自家的作品往热点上靠,时间长了,观众也不免会产生审美疲劳的情绪。抛开这些眼花缭乱的时髦词,我们想认真地给大家一个交代。

其实古人智慧已然洞明朴素的道理:在攻击者达到目的之前发现和根除他们,防之于未萌,治之于未乱。这正是最近大行其道的XDR(Extended Detection and Response)所擅长的,通过使用检测和响应技术,变被动为主动。最近与一个合作伙伴的技术总监交流,他说:“现在大家都在谈XDR,我最近在研究一个开源的EDR,挺好玩儿的。”听到这儿,我顿时觉得大家对这个话题有必要好好唠唠。

XDR是EDR演进的产物,既然是这样,我们就得先把EDR说清楚。EDR是Endpoint Detection and Response的缩写,Endpoint是用户连接企业数字化资产的桥梁,往往会成为被攻击的首要目标,敌人攻陷了Endpoint,有了落脚点,便可以逐步渗透到高价值资产所在的地方了。打个比方,我们每个人的电脑、手机都安装了杀毒软件。每当遇到病毒时,杀毒软件会第一时间发现并采取行动。问题是,有了杀毒软件,为什么还需要EDR?杀毒软件工作的原理是基于特征库对病毒进行查杀,如果这个病毒,从信息安全的角度通称为Malware,它是未知的,还不被了解,或者还没有第一时间将特征库进行更新,Malware便会在杀毒软件的眼皮子底下肆无忌惮地做坏事。EDR工作原理则是基于行为进行分析,纵使Malware如何乔装打扮,但万变不离其宗,要想达到做坏事的目的,其行为还是有迹可循的,比如:勒索软件的家族和变种不胜枚举,但其行为无外乎关闭杀毒软件的进程,修改注册表,大量操作文件等。所以说,EDR适合于应对未知威胁,也是当今信息安全面临的最大挑战之一。

魔高一尺,道高一丈

既然是未知威胁,它一定还是会有一层神秘的面纱,不那么容易对付。说到这儿,很多客户就会紧锁眉头,叹气说到:“我没有人啊。”以往,客户买了很多安全设备和系统,每天都会生产出大量报警,先开始客户的安全人员还认真地看,到后来就不看了,原因是模棱两可的报警太多,没这个时间、精力和能力去判断。

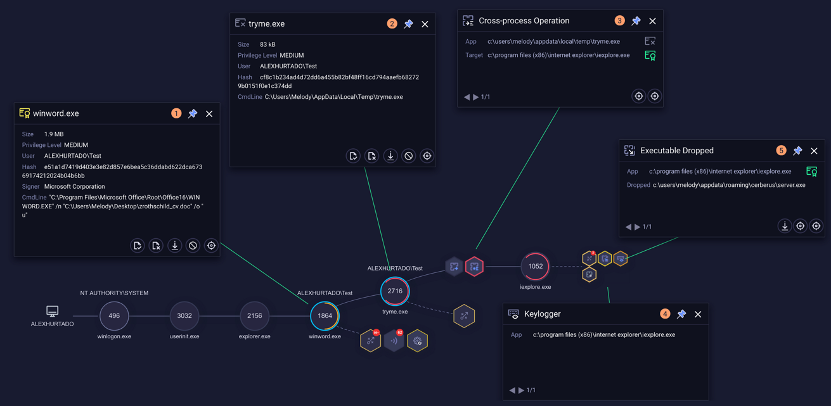

EDR报出来的东西会不会也是晦涩难懂啊?在我看来,在这个方面,EDR是态度端正,能力过硬的。EDR产生的报警,不光告诉你出事了,还会从头告诉你这个事儿是怎么发生的,证据是什么,有什么影响,这就是信息安全里一再强调的上下文(context)。关键这个事儿不需要靠安全大神拿捏,有基本的安全知识,懂系统的新人就可以搞定。一张图胜过千言万语,附上一张IBM EDR对行为描述的界面,让众位品一品。

这张图讲的是,用户使用Office Word打开了一个文档,随后Word又调起了一个叫tryme.exe的进程,这个tryme.exe没有签名信息,来源不明。有点儿奇怪吧?但还不能因为这一点就断定有问题。接下来,tryme.exe又调用了iexplore.exe,也就是IE浏览器,这个从专业的角度来看是有代码注入行为,当然,不知道也没有关系,总之就是不太正常。后来呢,又看到了有键盘敲击记录,下载可执行文件,并存到了一个不常用的目录。一系列的行为表明当前这个终端中了一个未知的恶意软件,并且已经有了一些早期的活动。

快速理解问题,接下来就是怎么处理了。

高手对决,唯快不破

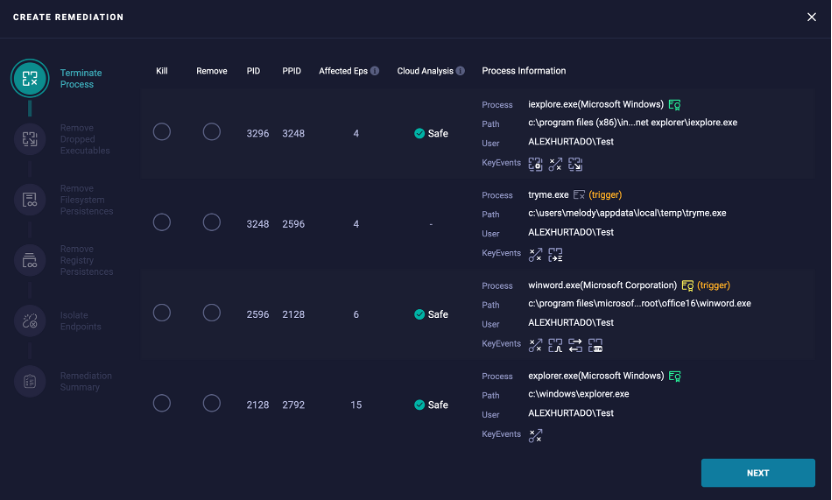

面对未知恶意软件,尤其是这两年流行的勒索软件,速度成了制胜的关键。EDR不光会告诉你是怎么回事儿,还会给你建议如何去解决。下图就是EDR针对这个事件给出的响应指南,采用向导方式,清晰明确,鼠标轻点完成操作。

EDR用全新的理念、方法和技术在终端侧对未知威胁进行检测和响应,改变了以往需要专业人员介入,花费较长时间才能够处理好的困境。EDR关注的是终端,其获得信息和情报也仅仅来自于终端,面对越来越复杂的IT架构,需要拓宽视野,更富有智慧,才能够识别更复杂的问题。就像开篇所述,XDR是对EDR的演进,我们找机会再和大家聊聊XDR。

我平时喜欢搞搞收藏,这个行当里真品和赝品的工艺,好比现在的数字与安全技术,都是敌强我更强、“相生相杀”的关系。但只要我们能更清楚地了解目前的威胁形势,建立信心,采用对的技术,就能携手对抗这些威胁。